最近は、IEの脆弱性の問題が大きく取り上げられた為、OpenSSLの問題がすっかり置き去りにされていましたが、問題もまだまだあるようです。

では本題です

下記参考リンクのOpenSSLの問題をざっくり要約すると

「オープンソースなんだけれども、外部からの不具合の指摘が何年も放置され、

修正されず中身がボロボロのポンコツ・・・」といった感じでしょうか。

<上記の要約がざっくり過ぎたので記事を追加しておきます:2014年5月20日追加↓>

通常、オープンソースとは有志が良いものへ改良していくものですが、OpenSSL場合、独自のプログラム構造になっている事や、数多くのOSをサポート対象としている事から、構造が極めて複雑になり、外部から不具合の指摘があっても、あまりに分かりづらいプログラムになってしまった為、緊急時以外は対応できなかった、もしくは対応しなかったと思われます。

そこで、OpenBSDプロジェクトの開発者が、このままではセキュリティを保障できないと判断し、

OpenSSLからLibreSSLを派生させ、別プロジェクトとして取り組むことにしたというのが経緯らしいです。

今後、OpenSSLからLibreSSLへの移行を進める可能性があるともしています。(記事一部抜粋)

簡単な例を挙げると、

一台のパソコンの中にあるひとつのファイルを、何十人の人たちが共通で触りまくり肝心のファイルの元内容がぐちゃぐちゃになり、読み取るのが困難になった状態に似ています。(OpenSSLの不具合は例題とは深刻度が比べ物になりませんが)

なお、LibreSSLについては開発が始まったばかりの様で、参考に出来るサイトがあまりない事から今回は省略いたします。

<2014年5月20日追加↑>

今回の問題は、OpenBSDプロジェクトの開発者が指摘した問題となっており将来OpenSSLという名前で無くなる可能性が出てきました。

また、OpenBSDとはオープンなオペレーティングシステムであって、OpenSSL(暗号化ソフトウェアライブラリ)とは異なります。

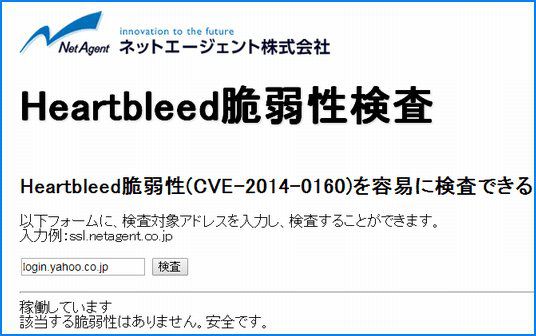

残る脆弱性サイト

OpenSSLについては、ほぼ対応が終わっている様ですが、まだ対応していないサイトも若干ではあるけれども残っている様です。

参考リンク

・海外SSLサーバー診断サイト

Qualys SSL LabsによるSSLサーバー診断サイト

(OpenSSLをはじめ、詳細な情報がランク形式で確認できる為、参考になります)