某PC雑誌を見ていた時ですが、ガジェットは重大な脆弱性がある為廃止になりましたとあり、

「えっ、いつの話?」とネットで調べた所、なんと2012年じゃないですか!!

しかも、管理者権限でログオンしていると攻撃の可能性があると・・・

よくもまあ、こんな危ないものほっておいたものです。

なお、この脆弱性はWindowsVistaとWindows7のみですので、その他のプラットホームの方は記事を飛ばしてもらってかまいません。

では本題です

ひっそり廃止したサービス

そもそもWindowsのガジェットとは正式名Windowsデスクトップガジェット(ウィキペディアより)と言うらしいですが(以下ガジェット)、WindowsVistaで導入され、Windows7でも引き継がれた簡易情報サービスです。

管理人はカレンダーしか使っていませんでしたが、他にも株価の情報や天気など

リアルタイムで得られるものもあったので、使用していて突然情報が廃止した方は不便したのではないでしょうか。

ちなみにカレンダーだとこんな感じ

そもそもなんでサービス廃止に気がつかなかったのでしょうか。

マイクロソフト(以下MS)は相当な緊急性が無い限り、月例対応で環境に合わせた修正プログラムを配信します。

まあ、この点は問題ないのですが、ガジェットの脆弱性の修正を月例パッチに乗せてしまうと、使用しているユーザーすべてに影響が出る為、個々に修正をあててくれという事でしょう。(バグにより情報配信を廃止した時点でもっと周知すべきだったと思いますが)

なんともMSらしいですが、新規のガジェット追加は廃止している為、

カレンダー機能くらいでは気付きにくい様です。

ただ、MSは機能を無効にする事を推奨しています。

Windows ではこの機能を廃止すると共に、脆弱性のあるガジェットや悪意のあるガジェットについて懸念を持つ Windows Vista および Windows 7 をご使用のお客様に、できるだけ早くこの機能を無効にすることを推奨しています。

セキュリティTechCenter(デスクトップ ガジェットより)

ガジェット機能を無効にする

MSからは3つの方法が紹介されていますが、管理人が実行した方法を書いておきます。

(必ず管理者権限で行ってください)

自動のFix itソリューションを使用する

マイクロソフト セキュリティ アドバイザリのガジェットの脆弱性により、リモートでコードが実行される。

上記リンクより、Fix itで「無効にする」Microsoft Fix it 50906を選択し、ダウンロードします。

(使用の前には必ず条件を確認してください)

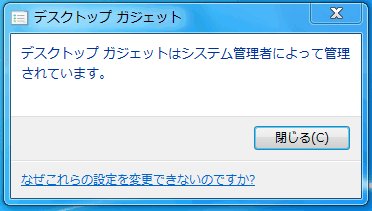

実行すると再起動を要求され、再起動後にはガジェットが無効化されています。

確認方法として、スタート>>すべてのプログラム>>デスクトップガジェットを選択します。

上記が確認できればOKです。

補足事項

Fix itとは不具合修正プログラム(パッチ)の事なのですが、緊急性があるもので月例パッチが間に合わない時や、一時的に特定のバグを回避する際に配布される事が前提とされています。

しかし、今回の場合はガジェット自体が廃止とされている為、復活はないでしょうし、上記に記した既存ユーザーの件もあるので月例パッチでは配布を行わず、ユーザー対応に任される形で放置されると思います。

参照リンク

・ガジェットは廃止になりました(マイクロソフト)

・マイクロソフト セキュリティ アドバイザリ(マイクロソフト)

・セキュリティTechCenter(デスクトップ ガジェットより)

まとめ

気がつかない脆弱性で今後対応できるのか

今回の様に、一部のサービスですが脆弱性があまり周知されていないバグがまだまだ潜んでいそうで、いまさらですがMSの対応は相変わらずだなと思います。

製品のサポートが終わってもバグは絶対残るので、どの商品でも絶対安全という事はありませんが、管理者権限で実行できてしまうバグは情報をもっと出すべきですね。

チェックがあまいと言われればそれまでですが、PCを使っているのは上級者だけではありません。

むしろ、初級~中級ユーザーが大半だと思いますので、MSに限らずこの辺は徹底してもらいたいですね。